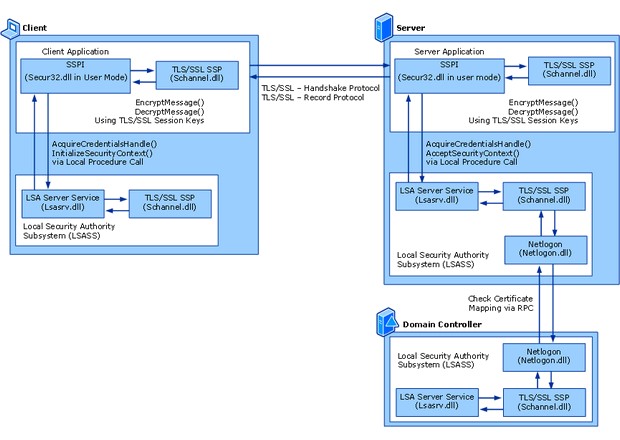

شرکت مایکروسافت دیروز رسماً اعلام کرد یک حفره امنیتی بسیار مهم در لایه SChannel سیستم عامل ویندوز وجود دارد. این لایه مسئول برقراری ارتباط امن از طریق پروتکل های رمزنگاری SSL و TLS در اینترنت است و در وهله اول میتواند سرور های اینترنتی را با خطر حمله هکرها مواجه کند.

با این که خوشبختانه هنوز هیچ گزارشی از حمله هکرها از طریق این حفره امنیتی گزارش نشده است مایکروسافت به صاحبان تجارت، وب سرور ها و کاربران عادی که از سیستم عامل ویندوز ویستا به بالا و ویندوز RT استفاده میکنند اکیداً توصیه میکند سیستم خود را از طریق “Windows Update” بروز رسانی کنند.

در میان نسخه های مختلف ویندوز، نسخه های سرور 2003، سرور 2008 و سرور 2012 نیاز به نصب هر چه سریعتر patch مربوطه دارند چرا که تعداد زیادی ارتباط رمز نگاری شده در روز از طریق این سرور ها رد و بدل میشوند.

اگرچه کاربران عادی در اولویت دوم قرار دارند اما آنها نیز از خطر مصون نیستند و باید هر چه سریعتر patch امنیتی مربوطه را از طریق “بروز رسان سیستم” بر روی سیستم عامل خود نصب کنند تا این حفره امنیتی از بین برود.

طبق اعلام مایکروسافت کافی است کاربری که از سیستم غیر ایمن استفاده میکند یک بار سایت یا صفحه مخرب را در مرورگر خود بارگذاری نماید تا کد های فرد خرابکار بلافاصله بر روی کامپیوتر کاربر بارگذاری شود.

از آن پس کلید های رمزنگاری که توسط سیستم عامل و مرورگر برای تشکیل و برقراری یک ارتباط امن اینترنتی مورد استفاده قرار میگیرد توسط هکر، شناسایی و اطلاعات ارسالی و دریافتی زیر نظر گرفته شده و در صورت وجود اطلاعات محرمانه نظیر مشخصات کارت اعتباری و پسورد در packet های ارسالی، به راحتی توسط هکر مورد سوء استفاده واقع خواهند شد.

بسیاری از مدیران وب سایت های تجاری در نصب و ارتقاء patch های امنیتی با وسواس و تامل اقدام میکنند چرا که دوست ندارند patch جدید باعث بروز ناهماهنگی احتمالی و یا ناسازگاری غیر قابل پیش بینی در ساختار سرور هایشان شود اما از آنجا این حفره از اهمیت بالایی برخوردار است توصیه میشود وب مستر ها هر چه سریعتر سرور های خود را بروز رسانی نمایند تا از خطر حمله هکرها در آینده نزدیک در امان بمانند.

بسیاری از مدیران وب سایت های تجاری در نصب و ارتقاء patch های امنیتی با وسواس و تامل اقدام میکنند چرا که دوست ندارند patch جدید باعث بروز ناهماهنگی احتمالی و یا ناسازگاری غیر قابل پیش بینی در ساختار سرور هایشان شود اما از آنجا این حفره از اهمیت بالایی برخوردار است توصیه میشود وب مستر ها هر چه سریعتر سرور های خود را بروز رسانی نمایند تا از خطر حمله هکرها در آینده نزدیک در امان بمانند.

کار برای کاربران عادی بسیار ساده تر است چرا که تعداد سایت های بازدید شده در روز که نیاز به یک ارتباط امن SSL دارد ممکن است محدود باشد و یا ممکن است کاربر از سایت مخربی بازدید نکند اما برای اطمینان لازم است سریعتر نسبت به بروز رسانی سیستم عامل اقدام شود.

در سال گذشته سه حفره امنیتی دیگر در پروتکل های OpenSSL و GnuTLS و Apple Secure Transport کشف و خنثی شدند که از نظر اهمیت و درجه خطر با این حفره قابل مقایسه بوده اند.

آقای Robert Freeman مدیر قسمت پژوهش های X-Force در IBM که این ضعف را در بسته امنیتی SChannel سیستم عامل مایکروسافت کشف کرده است ادعا میکند حفره مذبور از زمان ویندوز 95 و اینترنت اکسپلورر 3.0 در این سیستم عامل وجود داشته است اما خوشبختانه تا به حال هیچگونه حمله ای از طریق آن صورت نگرفته است.

آقای Robert Freeman مدیر قسمت پژوهش های X-Force در IBM که این ضعف را در بسته امنیتی SChannel سیستم عامل مایکروسافت کشف کرده است ادعا میکند حفره مذبور از زمان ویندوز 95 و اینترنت اکسپلورر 3.0 در این سیستم عامل وجود داشته است اما خوشبختانه تا به حال هیچگونه حمله ای از طریق آن صورت نگرفته است.

کاربران میتوانند با استفاده از “Windows Update” و با نصب patch امنیتی به نام MS14-066 این حفره امنیتی را برطرف نمایند.

منبع: bit-tech

گجت نیوز آخرین اخبار گجتی و فناوری های روز دنیا

گجت نیوز آخرین اخبار گجتی و فناوری های روز دنیا